36D美女加微信:“哥哥吃过饭了吗?”澳华男险陷桃色骗局,反被骂“傻逼”(组图)

最近两周,频繁有美女加小马(化名)微信,她们长相甜美,身材姣好,亲切地称呼小马为“哥哥”。

在小马和她们“约”了两次之后,他发现自己或许陷入了曾流行于马来西亚的桃色骗局。

36D美女加微信,“哥哥吃过饭了吗?”

小马是一名在墨尔本经商的福建人,5月6日上周三中午,他收到一条添加好友的申请。

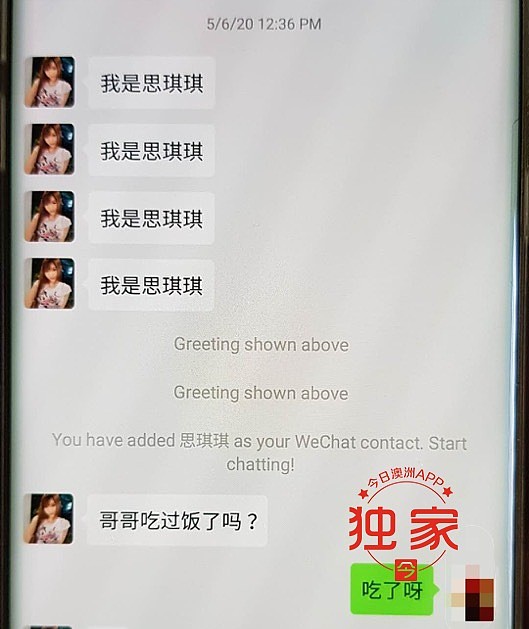

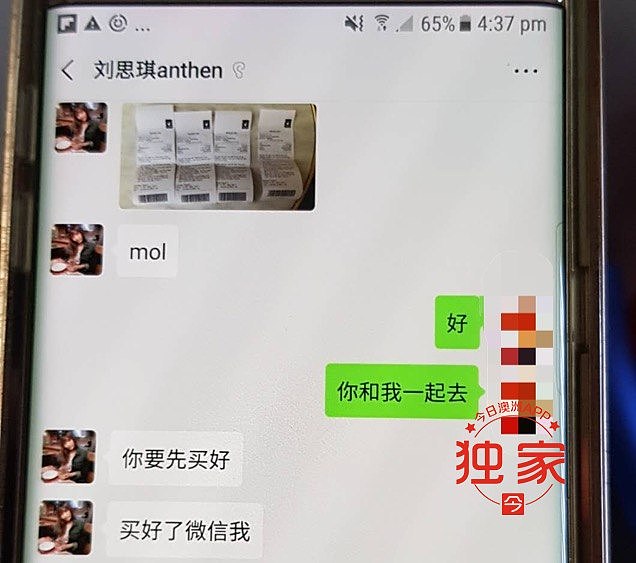

两人聊天记录(图片来源:供图)

对方昵称“思琪琪”,头像甜美,自称是墨尔本留学生,由于消费太高,希望可以靠援交赚点钱。

思琪琪开价2小时$400澳元,包夜$800澳元。

思琪琪照片,鉴于照片通常为骗子从网上盗用,故作打码处理(图片来源:供图)

当天下午,两人约定在市中心222 Swanston St见面,对方还特意强调了那边有个7-11。

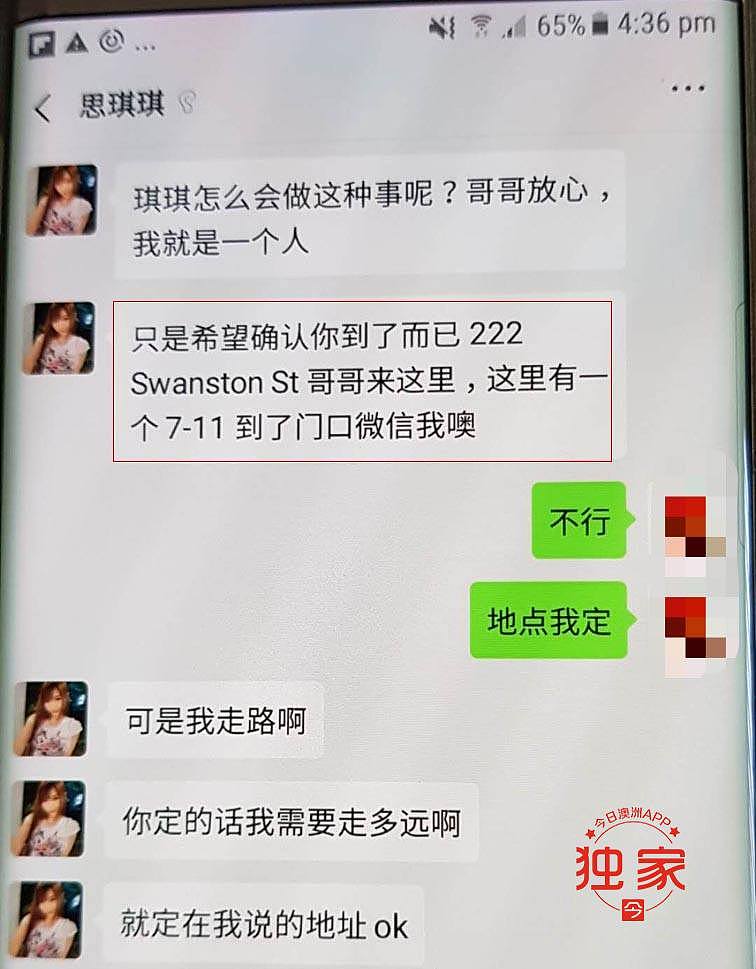

(图片来源:供图)

小马来到指定地点,打开微信位置共享后,他发现,两人明明挨得很近,但就是见不到对方。

接下来,思琪琪在微信上说,自己挂靠在酒店,只有酒店经理同意后才能与小马见面。

(图片来源:供图)

思琪琪问小马要手机号,但他担心不安全,双方约定等办理一个新号码再进行交易。

(图片来源:供图)

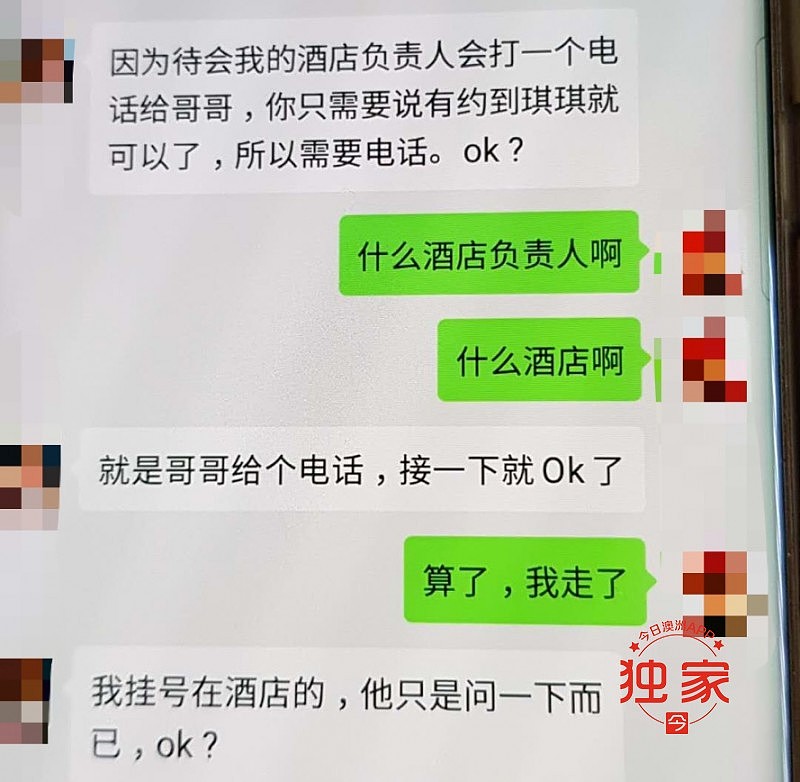

第二天下午3点,小马再次到达约定地点后,将新手机号码告诉思琪琪。

紧接着,一个美国纽约的电话打了过来。

一名男子称,为保障思琪琪安全,以及害怕警察执法,让小马去7-11便利店买MOL Point(虚拟币)来支付嫖资。

(图片来源:供图)

小马这时才意识到可能是骗局,当思琪琪发微信向他索要Mol Point发票照片时,小马假装正在购买,赶紧离开了现场。

再次给对方发微信,他已经被删除。

主动钓鱼,“傻逼,你开心就好”

回到家后,小马突然想起来,两周前也有一个叫“猫猫”的漂亮女生加了他。

(图片来源:供图)

对方也是自称是大学生,由于疫情找不到工作,没钱交房租,很可怜,所以才靠援交来赚取生活开支。

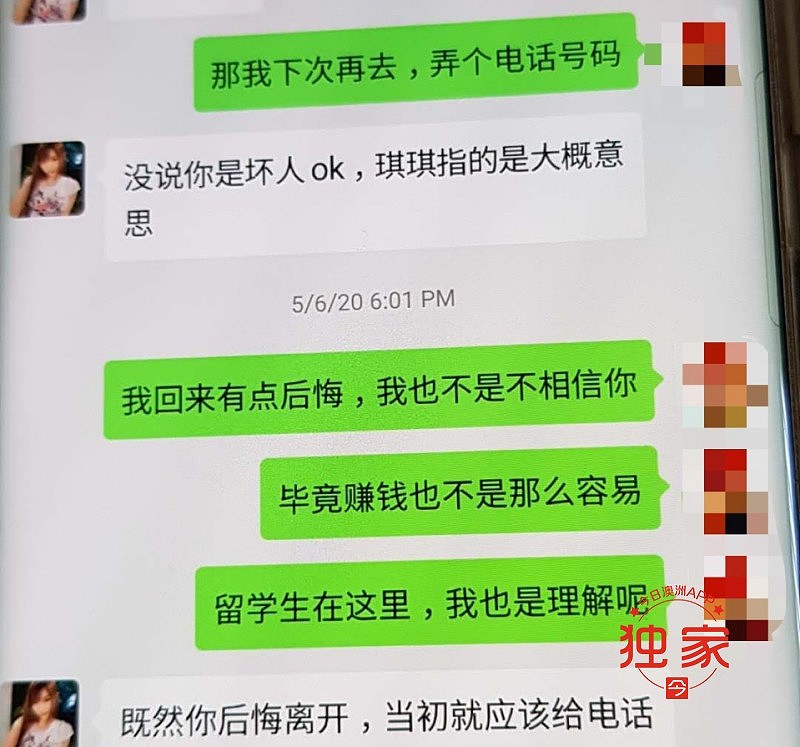

被思琪琪骗了之后,小马开始怀疑猫猫的真实性,尤其是两人援交价格也一样。

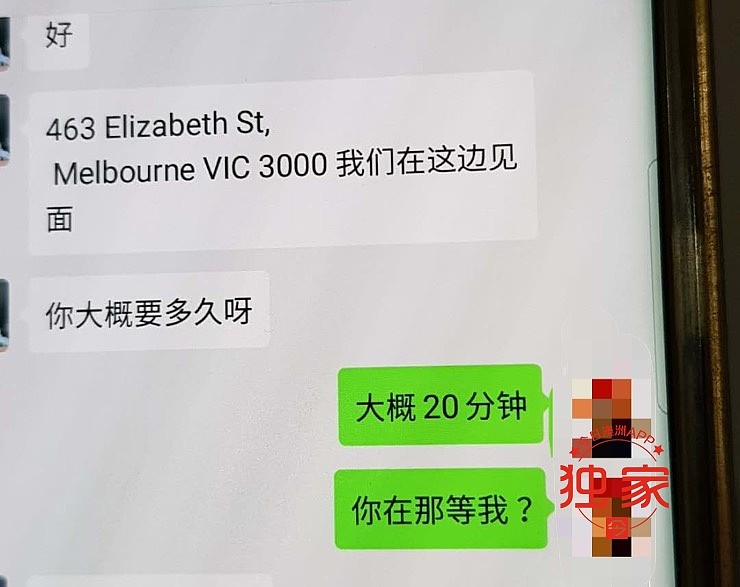

为了测试猫猫,小马假意与她约在City见面。

实际上他留在家中,用电脑登录微信,发去了一个假定位。

小马留意到,这次对方约见的地点附近,也有一家7-11。这更加深了自己的猜测。

(图片来源:供图)

和思琪琪一样,猫猫也告诉小马自己挂靠在酒店下,让小马和经理通话。

经理也让小马去7-11便利店买卡,只不过这次换成了Google Play礼品卡。

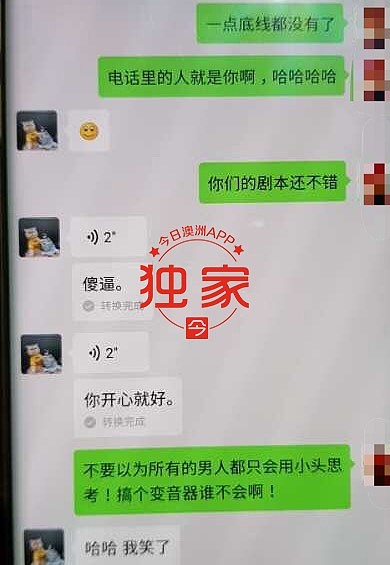

小马不再假装,直接在微信中拆穿了猫猫的骗局:

“电话里的人就是你啊?”

“你们的剧本还不错!”

对方发了两条语音(年轻女声):

“傻逼。”

“你开心就好。”

(图片来源:供图)

再联系对方时,小马的微信又被删了。

对此,他向记者表示“有点失望”,因为已经和猫猫聊了很长时间了,没想到竟然也是骗人的。

疑似马来西亚桃色骗局,见面专挑7-11

美女“留学生”援交,见面地点专挑7-11附近,两次都是“经理”打电话让小马买礼品卡,这到底是不是骗局呢?

记者在谷歌搜索栏输入“MOL”,立即弹出“MOL point 诈骗”的词条。相关新闻显示,这是一种流行在马来西亚的色情诈骗。

MOL point骗局(图片来源:谷歌)

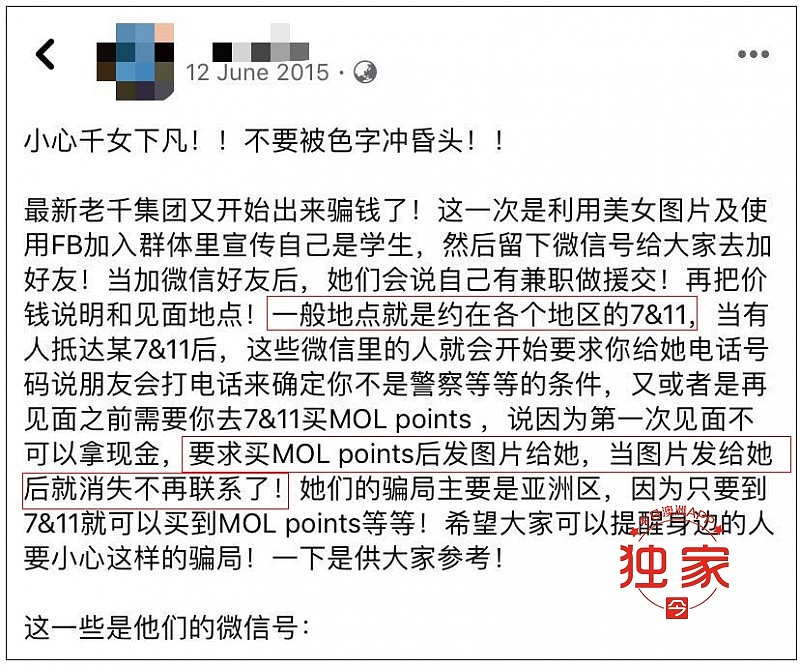

一位吉隆坡网友2015年在Facebook上曾揭露过这种骗局,与小马的遭遇大致相同:

利用美女图片加受害人微信,说自己是兼职做援交,约见地点通常选择在7-11附近,当你买完卡之后,就会消失不见。

网友发帖(图片来源:Facebook)

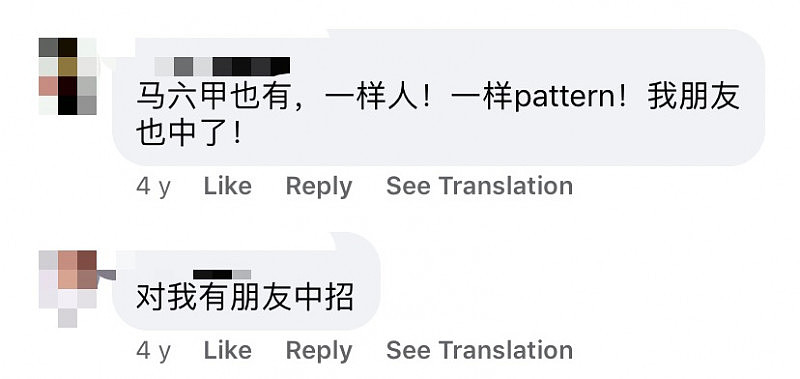

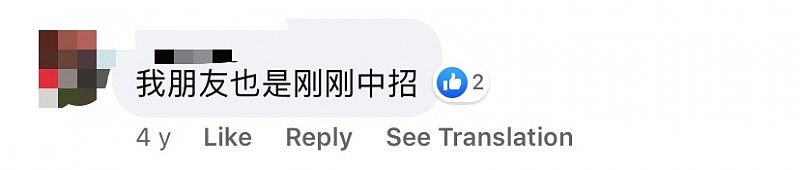

帖子下,不少网友表示,自己的朋友也中招。

网友评论(图片来源:Facebook)

而关于Google Play礼品卡的骗局常出现在IRS诈骗案中,常见兑换手法如下:

Step 1:犯罪团伙通过欺骗、胁迫等方式诱导受害者购买礼卡。

Step 2:礼卡到手后,受害者会被要求拍下礼品卡编号的图片,然后传回去。 。

Step 3:骗子收集礼品卡编号后,通过智能手机,将其转换成UPC条形码。

Step 4:拿着这些收集的礼品卡,到沃尔玛柜台,购买预付卡或者新的礼品卡。

Step 5:最后会把这些礼卡兑换成现金。

小马告诉今日澳洲App记者,希望通过自己的经历提醒读者:凡事多小心些,不要被年轻漂亮的女孩给诱惑了。要用头脑思考问题,不要用下半身考虑问题。

(记者 Sarah)

+61

+61 +86

+86 +886

+886 +852

+852 +853

+853 +64

+64